Doctor Web: resoconto sui virus a novembre 2016

30 novembre 2016

L'ultimo mese di autunno è stato segnato da alcuni eventi interessanti nell'area della sicurezza informatica. A novembre Doctor Web ha scoperto una botnet che attacca banche russe e inoltre un attacco mirato alle aziende che producono gru edili. Inoltre, a novembre oltre 1.000.000 di utenti hanno scaricato un trojan Android pericoloso dalla directory delle applicazioni Google Play.

Le principali tendenze di novembre

- Comparsa una botnet che attacca banche russe

- Un attacco mirato alle aziende che producono gru edili

- Diffusione di un trojan Android nella directory delle applicazioni Google Play

La minaccia del mese

Sono rari i casi quando agli analisti riesce di individuare attacchi mirati a specifiche aziende o risorse Internet. Nel 2011 Doctor Web avvertiva della diffusione del trojan BackDoor.Dande che rubava informazioni a farmacie e aziende farmaceutiche. Dopo quattro anni venne scoperto il trojan BackDoor.Hser.1 che attaccava aziende della difesa.

A novembre 2016 ai database dei virus Dr.Web è stato aggiunto il trojan BackDoor.Crane.1 che rubava documenti importanti e la corrispondenza dai computer delle imprese che producono gru e gru a portale. Inoltre, il backdoor cattura schermate sui PC infetti e le invia su un server di controllo dei malintenzionati.

Gli analisti Doctor Web ipotizzano che gli autori di BackDoor.Crane.1 abbiano in parte assimilato il codice da diverse fonti – in particolare dal sito rsdn.org. Ciò è mostrato dal valore del parametro User-Agent — "RSDN HTTP Reader" utilizzato dal trojan per comunicare con risorse Internet, e inoltre dalla finestra invisibile "Sul progetto Bot" evidentemente dimenticata nelle sue risorse.

BackDoor.Crane.1 possiede più moduli, ciascuno di cui è studiato per affrontare un compito particolare sulla macchina infetta:

- eseguire un comando trasmesso dal server di controllo, utilizzando la shell cmd;

- scaricare un file da un link indicato e salvarlo in una cartella indicata sul computer infetto;

- compilare un elenco dei contenuti di una directory indicata e trasmetterlo sul server di controllo;

- catturare una schermata e trasmetterla sul server di controllo;

- caricare un file attraverso il protocollo FTP su un server indicato;

- caricare un file attraverso il protocollo HTTP su un server indicato.

Inoltre, il backdoor su comando dei malintenzionati può scaricare e lanciare sul PC attaccato altri due programmi malevoli scritti in Python: Python.BackDoor.Crane.1 e Python.BackDoor.Crane.2. Per sapere di più di questo programma malevolo, leggete un articolo panoramico pubblicato sul sito Doctor Web.

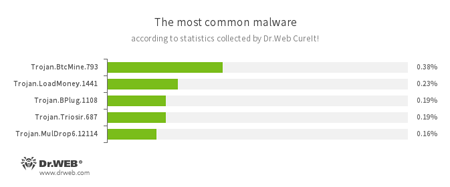

Secondo le statistiche dell'utility antivirus Dr.Web CureIt!

- Trojan.BtcMine.793

Un membro della famiglia dei programmi malevoli che sfruttano le risorse di calcolo del computer infetto senza la conoscenza dell'utente per ricavare varie criptovalute (mining), per esempio Bitcoin. - Trojan.LoadMoney

Una famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano e installano diversi programmi indesiderati sul computer della vittima. - Trojan.BPlug

Estensioni (plugin) dei popolari browser che visualizzano pubblicità invadenti quando l'utente apre pagine web. - Trojan.Triosir.687

Un membro di una famiglia di trojan che sono un plugin (estensione) di browser. È studiato per visualizzare una pubblicità invadente quando l'utente apre pagine web. - Trojan.MulDrop6.12114

Un programma dalla famiglia dei trojan che hanno l'obiettivo di scaricare altri programmi malevoli sul computer infetto.

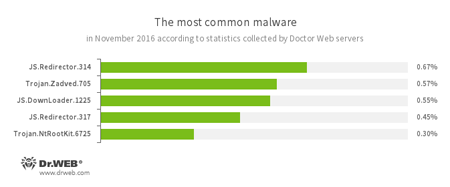

Secondo le informazioni dei server delle statistiche Doctor Web

- JS.Redirector

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Reindirizzano automaticamente gli utenti dei browser su altre pagine web. - Trojan.Zadved

Sono delle estensioni studiate per sostituire furtivamente risultati dei motori di ricerca nella finestra del browser e per mostrare falsi messaggi pop-up dei social network. Inoltre, le loro funzioni dannose includono la possibilità di sostituire annunci visualizzati su vari siti. - JS.DownLoader

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli. - Trojan.NtRootKit.6725

Un trojan-rootkit che può nascondere la sua presenza nel sistema compromesso. Per eseguire funzioni dannose, inietta il suo codice in altri processi in esecuzione.

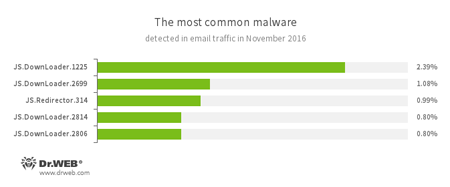

Le statistiche delle applicazioni malevole nel traffico di email

- JS.DownLoader

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli. - JS.Redirector

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Reindirizzano automaticamente gli utenti dei browser su altre pagine web.

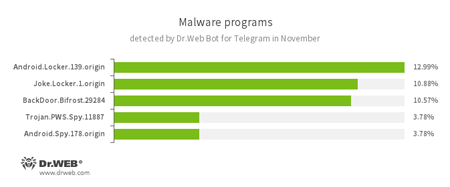

Secondo i dati del bot Dr.Web per Telegram

- Android.Locker.139.origin

Un membro della famiglia dei trojan Android studiati per estorcere denaro (ransomware). Varie varianti di questi programmi malevoli possono visualizzare un messaggio invadente dicendo che l'utente avrà trasgredito una legge il che avrà comportato il blocco del dispositivo mobile, per levare il quale viene suggerito agli utenti di pagare un determinato importo. - Joke.Locker.1.origin

Un programma-scherzo per SO Android che blocca lo schermo del dispositivo mobile e ci visualizza una "schermata blue" di SO Windows (BSOD, Blue Screen of Death). - BackDoor.Bifrost.29284

Un membro di una famiglia di trojan-backdoor, è in grado di eseguire sul computer infetto comandi impartiti su remoto dai malfattori. - Trojan.PWS.Spy.11887

Un membro della famiglia di trojan per SO Windows che sono capaci di rubare informazioni riservate, comprese le password dell'utente. - Android.Spy

Una famiglia dei trojan multifunzionali che infettano dispositivi mobili SO Android. Possono leggere e scrivere contatti, accettare e mandare messaggi sms, individuare le coordinate GPS, leggere e scrivere segnalibri del browser, ottenere le informazioni sull'IMEI del dispositivo mobile e sul numero di cellulare.

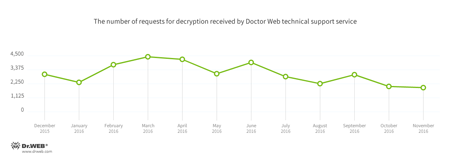

Cryptolocker

A novembre al servizio di supporto tecnico Doctor Web il più spesso si rivolgevano gli utenti le cui informazioni sono state cifrate dalle seguenti versioni dei trojan cryptolocker:

- Trojan.Encoder.858 — 16,97% delle richieste;

- Trojan.Encoder.761 — 14,54% delle richieste;

- Trojan.Encoder.3953 — 5,55% delle richieste;

- Trojan.Encoder.3976 — 3,79% delle richieste;

- Trojan.Encoder.567 — 1,50% delle richieste.

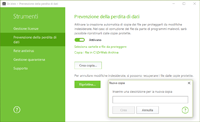

Dr.Web Security Space 11.0 per Windows

protegge dai cryptolocker (trojan-encoder)

Queste funzioni non sono disponibili nella licenza "Antivirus Dr.Web per Windows".

| Prevenzione della perdita di dati | |

|---|---|

|  |

Siti pericolosi

A novembre 2016, 254.736 indirizzi Internet sono stati aggiunti al database dei siti malevoli e sconsigliati.

| Ottobre 2016 | Novembre 2016 | La dinamica |

|---|---|---|

| + 338 670 | + 254 736 | -24,78% |

In Internet ci sono talvolta siti che non sono fraudolenti, ma copiano l'aspetto esteriore delle risorse di strutture pubbliche ufficiali. Ingannano utenti con i metodi e gli strumenti che sono generalmente simili a quelli utilizzati dai creatori di pagine web di phishing. I proprietari di tali siti sono organizzazioni commerciali che impiegano metodi di pubblicizzazione senza scrupoli. Leggete in un nostro articolo a novembre sulla ricerca del confine tra la pubblicità e la frode e su quello perché Doctor Web aggiunge gli indirizzi di tali risorse al database dei siti sconsigliati.

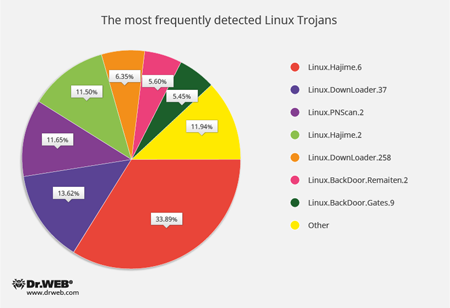

Siti sconsigliatiProgrammi malevoli per Linux

A partire dall'inizio di novembre gli esperti Doctor Web hanno registrato 389.285 attacchi a vari dispositivi Linux, di cui in 79.447 attacchi veniva utilizzato il protocollo SSH e in 309.838 il protocollo Telnet. Il rapporto proporzionale dei programmi malevoli che i criminali informatici caricavano sui dispositivi attaccati è mostrato nel seguente diagramma:

- Linux.Hajime

Una famiglia di worm di posta per Linux che si diffondono, utilizzando il protocollo Telnet. Dopo essersi autenticato con successo tramite il metodo a dizionario, il plugin di infezione salva sul dispositivo un downloader per le architetture MIPS/ARM scritto in assembly, memorizzato all'interno del plugin. Il downloader scarica dal computer da cui proviene l'attacco il modulo principale del trojan, che include il dispositivo in una botnet decentralizzata P2P. - Linux.DownLoader

Una famiglia di programmi e script malevoli per Linux che sono studiati per scaricare e installare altri programmi malevoli sul dispositivo attaccato. - Linux.PNScan.2

Un worm di posta progettato per l'infezione di router SO Linux. Il worm ha i seguenti obiettivi: infetta dispositivi in autonomo, apre le porte 9000 и 1337, si occupa di richieste su queste porte e organizza la comunicazione con il server di controllo. - Linux.BackDoor.Remaiten

Una famiglia di programmi malevoli per Linux progettati per l'attuazione di attacchi DDoS. Il trojan può hackerare dispositivi attraverso il protocollo Telnet con il metodo di selezione della password, e in caso di successo salva sul dispositivo un downloader scritto in Assembly. Questo downloader è progettato per lo scaricamento e l'installazione sul dispositivo di altre applicazioni malevole. - Linux.BackDoor.Gates

Una famiglia di trojan Linux che combinano in sé le funzioni di un backdoor e di un bot DDoS. I trojan sono in grado di eseguire comandi impartiti su remoto ed effettuare attacchi DDoS.

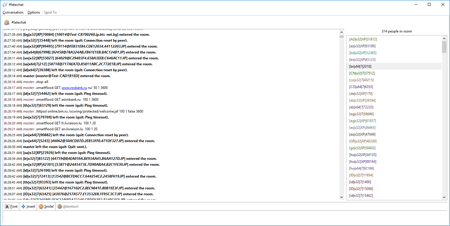

Altri eventi

A novembre gli analisti dei virus Doctor Web hanno scoperto una botnet progettata per l'attuazione di attacchi massicci di negazione di servizio (attacchi DDoS). Per questo scopo i malintenzionati utilizzano BackDoor.IRC.Medusa.1 — un programma malevolo appartenente alla categoria dei bot IRC. Il trojan ottiene comandi attraverso il protocollo di scambio di messaggi testuali IRC (Internet Relay Chat), collegandosi a un determinato canale di chat.

BackDoor.IRC.Medusa.1 può attuare più tipi di attacchi DDoS e inoltre su comando dei malintenzionati può scaricare e lanciare file eseguibili sulla macchina infetta. Gli specialisti Doctor Web ipotizzano che proprio questo programma malevolo sia stato utilizzato di recente nei massicci attacchi contro Sberbank (la Cassa di risparmio della Russia). Dal 11 al 14 novembre 2016 tramite questo malware i malfattori hanno attaccato diverse volte i siti web rosbank.ru (Rosbank) ed eximbank.ru (Roseximbank). Le maggiori informazioni su questo trojan sono disponibili in una notizia pubblicata da Doctor Web.

Programmi malevoli e indesiderati per dispositivi mobili

A novembre gli analisti dei virus Doctor Web hanno scoperto nella directory delle applicazioni Google Play il trojan Android.MulDrop.924 che si diffondeva nella forma di un'applicazione innocua e poteva scaricare applicazioni malevole e visualizzare pubblicità invadenti. Questo programma malevolo è stato scaricato in totale da oltre un milione di utenti. Inoltre, a novembre è stato rilevato il trojan Android.Spy.332.origin preinstallato su alcuni dispositivi Android popolari. Può scaricare, installare e rimuovere vari software invisibilmente e inoltre trasmettere informazioni confidenziali su un server remoto.

Gli eventi più notevoli relativi alla sicurezza "mobile" a novembre:

- la scoperta su Google Play di Android.MulDrop.924, un trojan che scarica applicazioni e offre di installarle e inoltre visualizza una pubblicità invadente;

- la scoperta del trojan Android.Spy.332.origin preinstallato su alcuni dispositivi mobili, capace di scaricare, installare e rimuovere software in modo invisibile per l'utente.

Per le maggiori informazioni circa le minacce ai dispositivi mobili a novembre, consultate il nostro resoconto specifico.

Scopri di più con Dr.Web

Statistiche di virus Libreria delle descrizioni Tutti i resoconti sui virus